Here’s the HTML article based on the research and requirements:

„`html

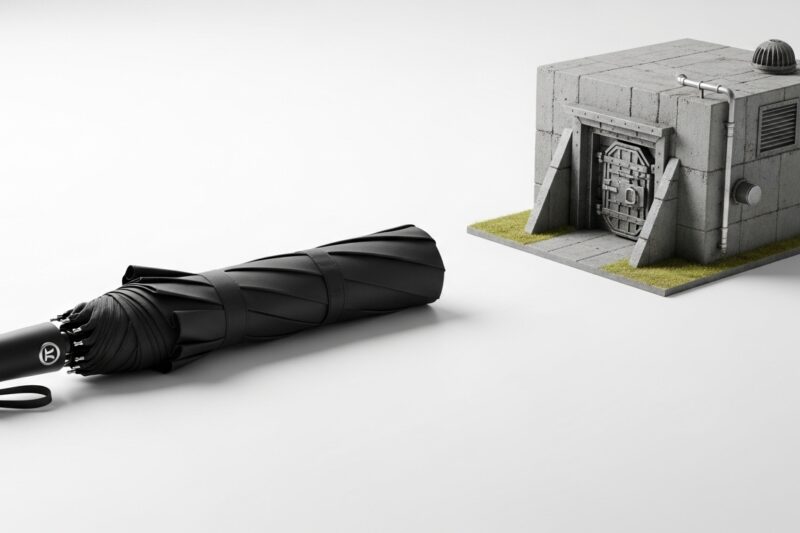

W dzisiejszym świecie, gdzie technologia rozwija się w zawrotnym tempie, a cyberprzestępcy stają się coraz bardziej sprytni, zapewnienie bezpieczeństwa cyfrowego jest jak budowanie twierdzy w ciągle zmieniającym się krajobrazie. Każda firma, niezależnie od wielkości, przechowuje cenne dane i polega na systemach, które mogą stać się celem ataku. Jak więc obronić się przed niewidzialnymi zagrożeniami, które nigdy nie śpią? Odpowiedzią jest często wyspecjalizowana jednostka znana jako Security Operations Center, w skrócie SOC.

Co to jest SOC? Twoje Cyfrowe Centrum Dowodzenia

Wyobraź sobie, że Twoja organizacja ma swój własny zespół superbohaterów, którzy 24 godziny na dobę, 7 dni w tygodniu, monitorują każdy zakątek cyfrowego środowiska, gotowi zareagować na najmniejsze oznaki zagrożenia. Tak właśnie działa Security Operations Center (SOC). To scentralizowana jednostka, która łączy w sobie ludzi, zaawansowane technologie i precyzyjnie określone procesy, aby chronić organizację przed cyberatakami i minimalizować skutki ewentualnych incydentów.

SOC to nie tylko zbiór narzędzi. To przede wszystkim zespół wykwalifikowanych analityków, inżynierów i ekspertów, którzy nieustannie monitorują sieci, systemy, aplikacje i urządzenia, szukając anomalii i podejrzanych zachowań. Ich głównym celem jest wykrywanie, analiza, reagowanie i zapobieganie zagrożeniom bezpieczeństwa informacji w czasie rzeczywistym.

Główne Zadania SOC – Cyfrowi Strażnicy Twojej Firmy

Działania SOC są wielowymiarowe i obejmują zarówno proaktywne zapobieganie, jak i szybkie, reaktywne działania po wykryciu incydentu. Oto kluczowe funkcje:

- Ciągłe monitorowanie i wykrywanie zagrożeń: Zespół SOC nieustannie obserwuje ruch sieciowy, logi systemowe i aktywność użytkowników. Wykorzystuje do tego zaawansowane narzędzia, takie jak systemy SIEM (Security Information and Event Management) i XDR (Extended Detection and Response), które agregują i analizują dane z wielu źródeł, by szybko zidentyfikować potencjalne zagrożenia. Statystyki pokazują, że przeciętny SOC przetwarza dziennie około 10 000 alertów.

- Analiza i kategoryzacja incydentów: Po wykryciu podejrzanej aktywności, analitycy SOC dokładnie ją badają, odróżniając fałszywe alarmy od rzeczywistych zagrożeń i ustalając priorytety działań w zależności od potencjalnego wpływu na firmę.

- Reagowanie na incydenty: W przypadku potwierdzonego ataku, zespół SOC uruchamia specjalne procedury. Obejmuje to izolowanie zaatakowanych systemów, usuwanie złośliwego oprogramowania i koordynowanie działań naprawczych, aby jak najszybciej przywrócić normalne funkcjonowanie infrastruktury.

- Zarządzanie podatnościami: SOC aktywnie identyfikuje słabe punkty w infrastrukturze IT poprzez regularne skanowanie systemów i aplikacji. Następnie priorytetyzuje te luki i koordynuje wdrażanie poprawek, zanim zostaną wykorzystane przez cyberprzestępców.

- Threat Intelligence (Wywiad o zagrożeniach): Zespół zbiera i analizuje informacje o nowych zagrożeniach, technikach ataków i trendach w cyberbezpieczeństwie. Dzięki temu może proaktywnie dostosowywać strategie obrony i „polować” na zagrożenia (threat hunting), wyprzedzając działania hakerów.

- Zapewnienie zgodności z regulacjami: SOC pomaga organizacjom spełniać wymogi prawne i branżowe, takie jak RODO czy NIS2, minimalizując ryzyko kar i budując zaufanie.

Dlaczego Twoja Organizacja Potrzebuje SOC?

W dobie rosnącej liczby i złożoności cyberataków, posiadanie własnego Centrum Operacji Bezpieczeństwa przestaje być luksusem, a staje się koniecznością. Oto kluczowe korzyści:

1. Proaktywna i ciągła ochrona

SOC zapewnia całodobowe monitorowanie, co oznacza, że zagrożenia są wykrywane i eliminowane zanim spowodują poważne szkody. To jak posiadanie non-stop czujnej straży, która chroni Twoje cyfrowe aktywa.

2. Szybsze reagowanie na incydenty

Dzięki jasno określonym procedurom i wyspecjalizowanemu zespołowi, czas reakcji na atak jest znacznie skrócony. To kluczowe, ponieważ szybka interwencja może zminimalizować straty finansowe i wizerunkowe. Organizacje z dojrzałymi SOC redukują średni czas wykrycia zagrożenia o 80%.

3. Ograniczenie kosztów

Chociaż wdrożenie SOC wiąże się z inwestycją, długoterminowo pozwala uniknąć znacznie wyższych kosztów związanych z naruszeniami bezpieczeństwa, przestojami w działalności i utratą reputacji. Według raportu Ponemon Institute, organizacje posiadające sprawnie działający SOC redukują średni koszt naruszenia bezpieczeństwa o 35%.

4. Dostęp do specjalistycznej wiedzy

Zatrudnienie i utrzymanie wewnętrznego zespołu ekspertów cyberbezpieczeństwa jest trudne i kosztowne. SOC, często w modelu „as a Service”, daje dostęp do wysoko wykwalifikowanych specjalistów bez konieczności tworzenia własnego działu od podstaw.

5. Zwiększone zaufanie i reputacja

Firmy, które inwestują w zaawansowane bezpieczeństwo, budują zaufanie wśród klientów, partnerów i kontrahentów. Pokazuje to odpowiedzialne podejście do ochrony danych i ciągłości biznesowej.

Wybór Odpowiedniego Modelu SOC

Istnieją różne modele wdrożenia SOC, dostosowane do potrzeb i możliwości organizacji:

- Wewnętrzny SOC: Całkowicie zarządzany przez własnych pracowników, zapewniający pełną kontrolę, ale wymagający znacznych inwestycji w personel, narzędzia i infrastrukturę.

- Zarządzany SOC (SOC as a Service): Obsługiwany przez zewnętrznego dostawcę. Idealny dla mniejszych i średnich firm, które nie mają zasobów na budowę własnego centrum, ale chcą skorzystać z zaawansowanej ochrony i wiedzy ekspertów. Ten model oferuje elastyczność, skalowalność i dostęp do nowoczesnych technologii.

- Hybrydowy SOC: Połączenie wewnętrznych zasobów z usługami zewnętrznych dostawców.

Dla małych i średnich przedsiębiorstw, które nie przetwarzają ogromnych zbiorów danych ani nie są specyficznie narażone na bardzo wyszukane ataki, model SOC as a Service jest często rekomendowanym rozwiązaniem, pozwalającym na korzystanie z zaawansowanej ochrony bez konieczności ponoszenia ogromnych kosztów początkowych.

Twoja Tarcza w Cyfrowym Świecie

W obliczu nieustannie ewoluującego krajobrazu cyberzagrożeń, Security Operations Center (SOC) to nie tylko zaawansowana technologia, ale przede wszystkim zespół ludzi, którzy pracują dzień i noc, aby zapewnić bezpieczeństwo Twojej organizacji. To inwestycja w spokój ducha, ciągłość działania i ochronę reputacji w cyfrowej erze. Dzięki SOC, Twoja firma jest lepiej przygotowana, by stawiać czoła wyzwaniom i wyjść zwycięsko z każdej cyberwalki.

Niezależnie od wielkości firmy, ochrona przed cyberatakami jest priorytetem, a SOC stanowi fundament skutecznej strategii obronnej. Pamiętaj, że w cyberbezpieczeństwie nie chodzi o to, czy atak nastąpi, ale kiedy. Posiadanie sprawnego SOC to Twoja najlepsza polisa ubezpieczeniowa.

„`

FAQ – najczęściej zadawane pytania

Co to jest Security Operations Center (SOC)?

Security Operations Center (SOC) to scentralizowana jednostka składająca się z ludzi, technologii i procesów, która 24 godziny na dobę, 7 dni w tygodniu monitoruje cyfrowe środowisko organizacji, aby chronić ją przed cyberatakami oraz minimalizować skutki incydentów.

Jakie są główne zadania i funkcje SOC?

Główne zadania SOC obejmują ciągłe monitorowanie i wykrywanie zagrożeń, analizę i kategoryzację incydentów, szybkie reagowanie na ataki, zarządzanie podatnościami, wywiad o zagrożeniach (Threat Intelligence) oraz zapewnienie zgodności z regulacjami.

Dlaczego organizacja potrzebuje Security Operations Center (SOC)?

Posiadanie SOC zapewnia proaktywną i ciągłą ochronę, skraca czas reakcji na incydenty, ogranicza długoterminowe koszty związane z naruszeniami bezpieczeństwa, oferuje dostęp do specjalistycznej wiedzy oraz zwiększa zaufanie i reputację firmy.

W jaki sposób SOC przyczynia się do szybszego reagowania na incydenty bezpieczeństwa?

Dzięki jasno określonym procedurom i wyspecjalizowanemu zespołowi, SOC znacznie skraca czas reakcji na atak, co pozwala zminimalizować straty finansowe i wizerunkowe poprzez izolowanie zaatakowanych systemów i koordynowanie działań naprawczych.

Jakie są dostępne modele wdrożenia SOC?

Istnieją trzy główne modele: wewnętrzny SOC (zarządzany przez własnych pracowników), zarządzany SOC (SOC as a Service, obsługiwany przez zewnętrznego dostawcę) oraz hybrydowy SOC (połączenie zasobów wewnętrznych z usługami zewnętrznymi).

Dla kogo jest polecany model SOC as a Service?

Model SOC as a Service jest idealnym rozwiązaniem dla małych i średnich przedsiębiorstw, które nie mają zasobów na budowę własnego centrum, ale potrzebują zaawansowanej ochrony i dostępu do wiedzy ekspertów, oferując elastyczność i skalowalność.